Operasi OpsPatuk DragonForce Malaysia dan Mitigasinya

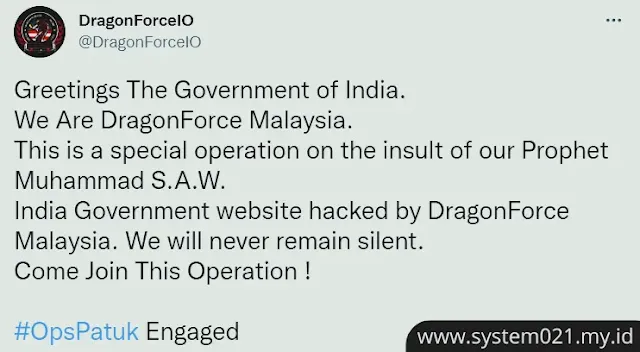

OpsPatuk DragonForce Malaysia - Pada tanggal 6 Juni 2022, dimulailah operasi 'OpsPatuk'. Sebagai respons terhadap pernyataan kontroversial yang diucapkan oleh juru bicara BJP, kelompok hacktivist DragonForce Malaysia mulai menyerang India pada saat tersebut.

Operasi ini berhasil meretas lebih dari ribuan situs web hingga saat ini dan terus menunjukkan target tambahan melalui berbagai saluran media sosial, termasuk Telegram, Twitter, WhatsApp, dan situs web DragonForce mereka sendiri.

Lembaga keuangan, lembaga pemerintah, dan lembaga pendidikan termasuk dalam beberapa sektor yang menjadi target serangan. System 021 juga telah mengidentifikasi perusahaan hosting sebagai sasaran utama, memungkinkan penyerang untuk meretas situs web pelanggan mereka. Lebih lanjut, kelompok ancaman ini mengundang kelompok peretas lain untuk bergabung dalam operasi tersebut.

Berbagai sektor, termasuk lembaga keuangan, lembaga pemerintah, dan lembaga pendidikan, termasuk dalam target serangan tersebut. System 021 juga telah mengidentifikasi perusahaan hosting sebagai sasaran utama, memungkinkan para penyerang untuk meretas situs web pelanggan mereka. Selain itu, DragonForce Malaysia telah mengajak kelompok hacker lain untuk turut serta dalam operasi ini.

Hacktivisme adalah bentuk advokasi agenda politik atau perubahan sosial di dunia maya menggunakan teknik pembangkangan sipil berbasis komputer seperti peretasan. Meskipun akar hacktivisme dapat ditelusuri kembali ke tahun 1990-an, namun baru-baru ini, orang-orang di seluruh dunia mulai mengadopsi strategi ini secara masif, seiring dengan meningkatnya era digitalisasi dan perubahan paradigma yang dipicu oleh pandemi COVID-19 di seluruh dunia.

System 021 dengan cermat memantau perkembangan OpsPatuk dan akan memberikan pembaruan seiring berjalannya operasi ini. Selain itu, berikut adalah saran mengenai operasi ini dan langkah-langkah yang dapat diambil untuk meningkatkan kesadaran keamanan siber dan memitigasi risikonya.

Apa itu OpsPatuk?

DragonForce Malaysia telah meluncurkan operasi baru yang disebut OpsPatuk. Operasi ini, seperti semua yang dilakukan oleh kelompok hacktivist, bersifat reaktif dan sebagai tanggapan atas pernyataan kontroversial yang dilontarkan oleh Nupur Sharma, juru bicara Bharatiya Janata Party (BJP), yang dianggap menghina Nabi Muhammad SAW. Sebagai respons, DragonForce Malaysia telah melakukan scanning, deface, dan melancarkan serangan Distributed Denial-of-Service (DDoS) secara acak terhadap beberapa situs web di India, dengan dukungan dari beberapa kelompok peretas lainnya. Kelompok ancaman yang lebih canggih juga telah terlihat memanfaatkan eksploitasi terbaru, menyusup ke dalam jaringan, dan membocorkan data.

Vektor Serangan yang Sering Digunakan

Sebagai bagian dari OpsPatuk, anggota DragonForce Malaysia dan kelompok peretas lainnya mulai menargetkan perusahaan dan pemerintah di India dengan deface website, DDoS attack, dan data leak pada 10 Juni 2022. Pada saat artikel ini ditulis, operasi ini masih berlangsung.

Deface

Sejak dimulainya operasi OpsPatuk pada tanggal 10 Juni, System 021 telah mencatat beberapa deface website di seluruh India. Menurut pernyataan Nupur Sharm, juru bicara BJP India, dalam defacement tersebut, Nabi Muhammad SAW dihina dan negara itu dituduh menganiaya komunitas Muslimnya. Dalam defacement tersebut, DragonForce Malaysia menegaskan bahwa mereka akan menyerang India, tetapi tujuan utama mereka tidak dijelaskan.

|

| Pesan Deface Para Hacktivist |

Selain deface website yang dilakukan oleh DragonForce Malaysia, beberapa kelompok peretas dari negara lain juga terlibat. Sejumlah kelompok hacktivist Indonesia, seperti Hacktivist of Garuda, One Hat Cyber Team, FoursdeathTeam, Tatsumi Crew Team, dan lain-lain, terlihat bekerja sama dengan DragonForce untuk merusak sejumlah situs web di India.

Serangan DDoS

Seperti dalam operasi sebelumnya, DragonForce Malaysia menggunakan iklan yang dirancang dengan baik untuk memberikan detail tentang target-target yang mereka inginkan, untuk mengajak pengikut bergabung dalam operasi ini. Informasi tersebut dipublikasikan di forum DragonForce Malaysia dan disebarkan melalui media sosial. Operasi DDoS dari kelompok ancaman ini biasanya diumumkan kurang dari 24 jam sebelumnya. Selain serangan resmi, "lone-wolfs" kemungkinan akan meluncurkan serangan DDoS yang tidak terduga selama berlangsungnya operasi.

|

| Iklan DDoS DragonForce |

Meskipun DragonForce Malaysia tidak dianggap sebagai kelompok ancaman yang sangat maju atau canggih, mereka tetap memiliki kemampuan untuk berkomunikasi secara efisien dan membagikan pengetahuan kepada anggota lainnya. Selama #OpsPatuk, aktor ancaman menggunakan toolkit standar DragonForce Malaysia, namun tidak terbatas pada Slowloris, DDoSTool, DDoS-Ripper, Hammer, dan berbagai script tambahan yang umumnya dapat ditemukan di repositori open source seperti GitHub. Hingga saat ini, belum ada laporan kelompok ancaman ini menggunakan botnet IoT.

Data Leak

Sejak awal operasi, DragonForce Malaysia dan Hacktivist of Garuda mengklaim telah membocorkan sejumlah besar data. Validitas kebocoran data seringkali sulit diverifikasi dan dilacak kembali ke sumbernya. Saat ini, kelompok peretas lain mengklaim berhasil menyusup dan mengekspos data dari berbagai lembaga pemerintah, departemen kepolisian, lembaga keuangan, penyedia layanan VPN, perguruan tinggi, penyedia layanan, dan basis data lainnya di India.

CVE-2022-26134 Atlassian Confluence (RCE)

Pada tanggal 3 Juni 2022, Atlassian mengeluarkan peringatan keamanan, menyoroti kerentanan zero-day yang mempengaruhi versi Server Confluence dan Data Center. Penyerang yang tidak diautentikasi dapat memanfaatkan kerentanan Remote Code Execution (RCE). Sebelum Atlassian menyadari kerentanan ini, CVE-2022-26134 telah dieksploitasi secara aktif di lingkungan cybercrimnal.

|

| Tutorial CVE-2022-26134 |

Langkah-langkah yang Dapat Diambil Perusahaan untuk Memitigasi Risiko

Kelompok hacktivist seperti DragonForce sering kali mempublikasikan peristiwa tertentu, oleh karena itu mereka akan menyerang target mereka dengan cepat untuk menyampaikan pesan mereka secepat mungkin. Karena keterbatasan waktu ini, mereka cenderung menggunakan tindakan yang sangat mendasar tetapi tampak terlihat, seperti serangan DDoS dan deface website. Meskipun begitu, kami memperkirakan bahwa kelompok ini akan mulai menggunakan metode yang lebih konvensional, seperti eksploitasi kerentanan publik dan pencurian kredensial, dalam waktu dekat.

Oleh karena itu, kami mendorong perusahaan untuk mempertimbangkan saran-saran berikut ini untuk membatasi vektor serangan yang paling umum, sehingga meningkatkan respons mereka terhadap hacktivisme.

- Melakukan threat hunting menyeluruh dengan menggunakan akun yang telah diretas. Periksa log AV/EDR dan SIEM untuk mencari aktivitas yang mencurigakan.

- Setelah sistem yang terinfeksi ditemukan, lakukan isolasi dan reimage sistem tersebut.

- Ubah kata sandi pengguna yang telah diretas.

- Beritahu pengguna tentang aktivitas yang terjadi dan sarankan mereka untuk mengubah kata sandi mereka di platform publik lainnya, dan juga mengaktifkan autentikasi dua faktor jika memungkinkan.

- Lakukan pelatihan cybersecurity awareness secara rutin untuk membantu staf meningkatkan kesadaran mereka akan keamanan siber. Pelatihan semacam ini harus mencakup edukasi tentang bahaya penipuan online, pentingnya untuk tidak mengungkapkan OTP, pemahaman tentang metode yang digunakan oleh cybercriminal, dan kesadaran terhadap perilaku mencurigakan di jaringan serta cara melaporkannya kepada pihak yang berwenang di perusahaan.

Posting Komentar untuk "Operasi OpsPatuk DragonForce Malaysia dan Mitigasinya"

Posting Komentar